krzyzowki.kontakt@gmail.com

Przy zamówieniu należy podać rodzaj krzyżówki, jej rozmiar oraz ilość zamawianych jednorazowo krzyżówek.

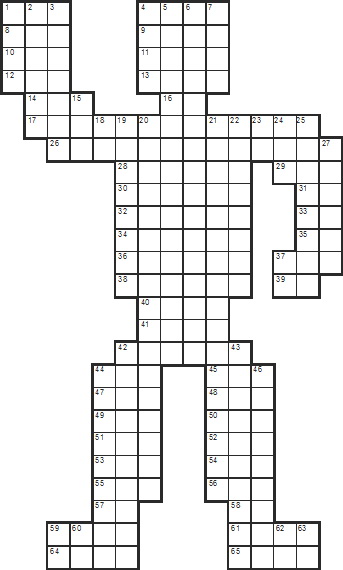

1. Rodzaj krzyżówki

np.

panoramiczna.

2. Rozmiar diagramu

np. 190 mm poziomo x 220 mm pionowo

(kratka zwykle może mieć 1 cm - 1,5 cm x 1 cm x 1,5 cm -

panoramiczne lub inne krzyżówki 0,7 cm - 1 cm

x 0,7 cm x 1 cm)

3. Ilość zamawianych jednorazowo krzyżówek

np. 1, ..., 10 sztuk, lub więcej.

4. Format pliku w jakim ma być krzyżówka

np. PDF, EPS, WMF.

Rozwiązania są podawane zwykle w pliku WMF (mogą być

w innym pliku).

Tylko na podstawie wyżej wymienionych wytycznych będzie możliwa konkretna odpowiedź.

|

|

|